Los ataques de relleno de credenciales, sólo la punta del iceberg

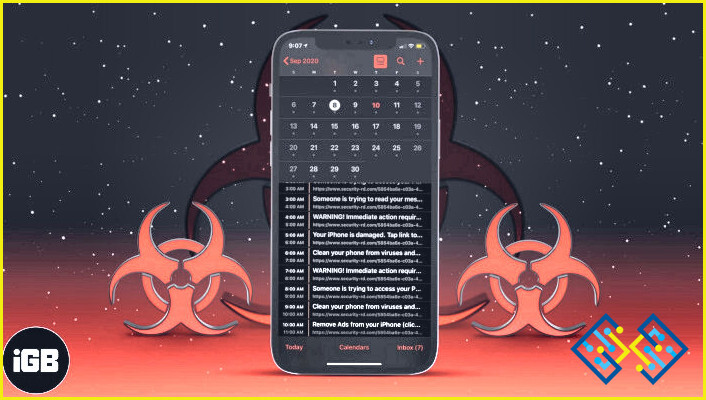

Desde el mes pasado, cientos de usuarios de Nintendo han informado de que sus cuentas han sido hackeadas y accedidas desde lugares remotos. Más de 5.00.000 cuentas de Zoom están flotando en los foros de hackers alojados en la Dark Web. Últimamente, los investigadores han identificado más de 700 clones maliciosos de Netflix & Disney Plus que son utilizados por los hackers para robar los datos de la víctima. Estos sitios web clonados fraudulentos están robando dinero a través de suscripciones falsas o simplemente cosechando los datos de los usuarios para recopilar detalles bancarios &; otras credenciales de inicio de sesión para su bien.

¿Se da cuenta de que todos estos recientes fraudes de robo de datos tienen una cosa en común? Bueno, hasta ahora no ha habido ningún indicio de que todos estos fraudes sean el resultado de una brecha en los niveles de la empresa, sino que más bien se debió a Credential Stuffing Attack. Un tipo de ataque de fuerza bruta, en el que los nombres de usuario y las contraseñas se prueban contra los sitios web de forma automatizada, para hacerse con la cuenta.

Parte 1- Relleno de credenciales en acción

Un aspecto crucial que merece la pena destacar es que los usuarios son muy protectores hoy en día cuando se trata de su privacidad digital. Hoy en día, la gente tiende a mantener «contraseñas complejas», es decir, una combinación de caracteres superiores e inferiores, con números y caracteres especiales. Pero, por desgracia, después de tener una contraseña fuerte, la gente se enfrenta a dificultades para tener una única para sus otros sitios & servicios.

Al final, terminan manteniendo la misma contraseña para todos. Esto significa que ahora los hackers no necesitan bases de datos especiales para realizar el relleno de credenciales. Pueden simplemente referirse a algunas bases de datos grandes & intentar acceder a Netflix, Nintendo, Zoom o cualquier otro servicio con nombres de usuario & contraseñas de esa base de datos.

Según los investigadores, «Ha habido un uso de ‘OpenBullet’ para llevar a cabo el relleno de credenciales relacionado con Zoom. Según la página de GitHub de OpenBullet, se trata de una herramienta de pruebas en línea que se utiliza exclusivamente para raspar y analizar los datos de los usuarios. Es una herramienta de código abierto para hacer que el ataque de relleno de credenciales sea directo & fácil.»

Así que, sin más preámbulos, echemos un vistazo a la anatomía del ataque de relleno de credenciales, cómo funciona & ¿qué puedes hacer para prevenirlo?

Parte 2- Anatomía de un ataque de relleno de credenciales

Bueno, el ataque de relleno de credenciales no es más que una simple solución para hacerse con la cuenta de un usuario. El uso de credenciales similares varias veces, expone a la amenaza de ataque y obtener acceso no autorizado. Aunque el ataque parece difícil de llevar a cabo, incluso los hackers novatos pueden realizar este ciberataque a través de herramientas específicas en línea que están fácilmente disponibles en Internet.

Según un estudio reciente, el impactante 43 por ciento de las credenciales de inicio de sesión presentadas a través de sitios web son sólo un intento de toma de posesión de la cuenta. La única razón detrás del Credential Stuffing es la reutilización de contraseñas.

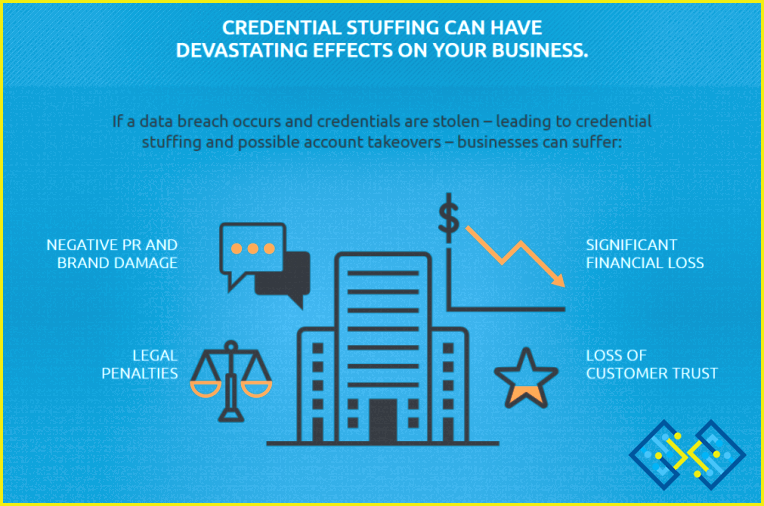

Las organizaciones más afectadas por los ataques de Credential Stuffing han sido las de los sectores de comercio electrónico, financiero, entretenimiento y medios sociales, TI, telecomunicaciones, transporte y comercio minorista.

El resultado de un ataque de Credential Stuffing exitoso es la toma de posesión de la cuenta, mientras que las credenciales robadas y válidas se venden a terceros para vaciar la cuenta de valor almacenado o para robar los datos.

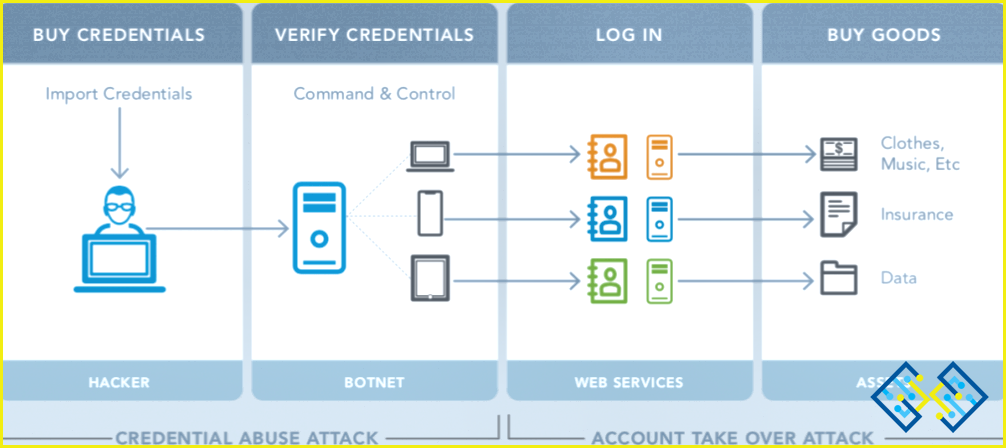

Resumen del abuso de credenciales y toma de posesión de cuentas

Parte 3 – ¿Cómo funciona el ataque de relleno de credenciales?

El proceso típico que sigue un atacante para realizar el relleno de credenciales se describe a continuación:

El atacante:

Paso 1 Crea y configura un bot, que funciona automáticamente para iniciar sesión en varias cuentas mientras finge las direcciones IP.

Paso 2- Además, ejecutan un proceso automatizado para comprobar si las credenciales robadas son viables para varios sitios web o no. Hay una gran variedad de herramientas de relleno de credenciales disponibles en plataformas maliciosas que incorporan «listas de proxies» para hacer rebotar la solicitud en la web y hacerla parecer como si procediera de diferentes direcciones IP.

PASO 3- Supervisan regularmente para encontrar credenciales rentables y obtener (PII) Información de Identificación Personal, como detalles bancarios y otros datos relacionados con la privacidad.

PASO 4- Conservan la información de la cuenta para su uso posterior, como por ejemplo para dirigirla a ataques de phishing. Incluso copian los datos y los venden o publican (sobre todo en la Dark Web) para que otros hackers los utilicen.

Una vez que los atacantes obtienen acceso a los datos de la víctima, los utilizan para varios tipos de travesuras, como vender acceso a cuentas comprometidas (como Netflix & Disney+), hacerse pasar por usuarios legítimos y cometer fraudes en el comercio electrónico. Mientras que los dos delitos anteriores tienen algunas consecuencias graves para los clientes, otro fraude, el «espionaje y robo corporativo/institucional», tiene el potencial de ser más devastador para las empresas.

En caso de que un atacante obtenga acceso a los datos del empleado o del administrador, puede averiguar todo tipo de información interna sensible, que podría vender al mejor postor.

- ¿Qué importancia tiene la ciberseguridad para las empresas?

- ¿Están las empresas preparadas para los ciberataques?

Parte 4: ¿Por qué el robo de credenciales está ganando popularidad entre los hackers?

En pocas palabras, el ataque de robo de credenciales está en aumento porque la técnica es totalmente automatizada, directa y sencilla. Dado que el mercado está repleto de soluciones de seguridad de Internet con funcionalidades complejas, la piratería de un sistema con métodos sofisticados y avanzados, se han convertido en vigor. Por lo tanto, entrar en el Credential Stuffing viene como un & rentable; fácil de romper en el sistema utilizando técnicas básicas que se convierten effectual.

No importa si un usuario se basa en inteligente & soluciones de detección y protección de seguridad avanzada, si él / ella se comporta de una manera arriesgada, una brecha de seguridad siempre se crearía.

En un ataque Credential Stuffing, un usuario sólo tiene que establecer la misma contraseña para varias cuentas, para convertirse en una víctima. Según varios investigadores, mantener contraseñas comunes es uno de los errores más comunes que comete un usuario, lo que abre la puerta a los hackers para implementar explotaciones rápidas.

Parte 5- Medidas que puede adoptar para prevenir el ataque de relleno de credenciales

Protegerse de los ataques de relleno de credenciales es bastante simple & implica sólo algunas prácticas de seguridad a seguir.

1. Mantenga una buena higiene de contraseñas

Evite utilizar la misma contraseña para cada una de sus cuentas. Este tipo de ataques se llevan a cabo porque los usuarios tienden a establecer las mismas contraseñas o de aspecto similar para sus múltiples cuentas.

2. Tenga activada la autenticación multifactor para todas sus cuentas

Los ciberdelincuentes están ideando mejores & técnicas más sofisticadas para extraer datos personales y otros rastros relacionados con la privacidad. Para evitarlos, un enfoque de seguridad de múltiples capas es una excelente solución disponible.

3. Restablezca periódicamente sus contraseñas

Debería considerar hacerlo una tarea esencial para garantizar una mejor seguridad y privacidad. Asegúrese de no utilizar la contraseña utilizada anteriormente.

4. Asegúrese de no utilizar la misma contraseña para sus cuentas personales y profesionales

Bueno, hay varias empresas que animan a sus empleados a realizar una limpieza digital periódica. Es decir, han hecho que sea obligatorio cambiar su contraseña cada seis meses y mantenerla diferente para su trabajo y uso personal.

5. Asegúrese de que el servicio de protección contra amenazas que está utilizando es impecable

No hace falta ser un genio para entender que mantener una solución antivirus como escudo en la parte superior de su sistema es tan esencial en estos días. Instamos a nuestros lectores a proteger sus sistemas con la mejor protección antivirus de su clase para Windows, Mac, Android, iPhone y otros dispositivos.

Parte 6 – ¿Cómo protege Systweak a los usuarios contra los ataques de relleno de credenciales y la toma de posesión de cuentas?

Systweak ofrece una de las soluciones más avanzadas que ayudan a los usuarios a desviar incluso los ataques más sofisticados.

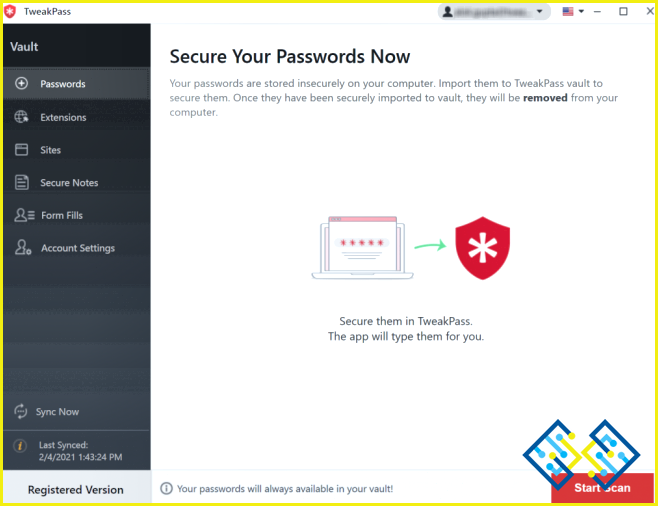

Para empezar, ofrece una aplicación dedicada a la gestión de contraseñas, TweakPass que proporciona una bóveda especial asegurada con cifrado AES-256-Bit, PBKDF2 SHA-256 & HMac para garantizar una protección de 360 grados de sus credenciales & datos personales. Ya que hemos aprendido que la reutilización de las mismas contraseñas aumenta el riesgo de Credential Stuffing. Ofrece una función de generador de contraseñas que sugiere contraseñas complejas y únicas para todas sus cuentas, sitios web y servicios. Además, no es necesario que aprendas todas estas largas y fuertes contraseñas porque TweakPass lo hace por ti. Incluso le permite autocompletar las credenciales y otros datos personales en cuestión de segundos.

Lea más sobre la aplicación de gestión de contraseñas, aquí

Para la máxima protección de la identidad & seguridad, tienen Advanced Identity Protector. Se trata de una sofisticada herramienta que ayuda a los usuarios a realizar transacciones libremente en múltiples sitios, manteniendo la confidencialidad de sus datos. Realiza un único escaneo sobre su máquina & detecta toda la información sensible relacionada con su identidad que puede suponer una amenaza & estar fácilmente disponible para que los hackers cometan delitos en su nombre. Una vez que encuentre los rastros ocultos como el número de la Seguridad Social, los datos de la tarjeta de crédito, la información de contacto, etc., puede elegir entre almacenarlos en una bóveda segura o deshacerse de ellos por completo, para que no caigan en manos equivocadas.

Para saber más sobre esta robusta utilidad, ¡haga clic aquí!

Parte 7 – Conclusión

No hay escasez de amenazas en Internet que pongan en riesgo a los consumidores finales y mantengan ocupados a los profesionales de TI. El «Credential Stuffing» es uno de los riesgos más temibles que conlleva una importante amenaza para los usuarios. Por estas razones, se aconseja a todos los individuos a utilizar contraseñas únicas, proteger sus cuentas con la autenticación de múltiples factores & mantener la higiene digital, especialmente cuando se sospecha que están utilizando cualquiera de los sitios web o servicios fraudulentos.

MUST-READ:

- Mejores soluciones VPN para Windows 2020

- Mejores clientes VPN para los usuarios de Mac 2020

- Mejores servicios VPN para dispositivos Android 2020

- Mejores aplicaciones VPN gratuitas para iPhone & iPad 2020