Troyano Calisto para macOS

Cada día, reconocemos que los ciberdelitos aumentan y el malware se hace más fuerte. Los hackers están encontrando nuevas formas de victimizar a los usuarios para obtener beneficios monetarios. Uno de los infames malware que ha surgido y ha sido popular debido a las nuevas técnicas de atrincheramiento añadidas es el troyano Calisto, un Backdoor para macOS.

Se originó en 2016 pero de alguna manera se las arregló para permanecer indetectable hasta 2018. Como el malware en macOS no son muy comunes y también no es fácilmente detectable.

En este post, hemos enumerado lo que es Calisto en detalle junto con la forma de proteger su Mac de ella.

¿Cómo se propaga?

El archivo de instalación de Calisto es una imagen DMG sin firmar disfrazada como la herramienta de seguridad de Intego disponible para Mac. Está disponible en el sitio web de la herramienta de seguridad para Mac de Intego, que parece bastante convincente. No podemos diferenciar entre el verdadero y el falso, ya que hay una pequeña diferencia.

¿Cómo se instala?

Una vez que la aplicación se descarga y se instala, verá un texto de acuerdo en el asistente de Intego. Puedes ver que la fuente del texto escrito es diferente a la real. Sin embargo, la diferencia no es fácilmente detectable.

La siguiente página pedirá al usuario que introduzca las credenciales de macOS, lo que suele ocurrir cuando se instala una aplicación en Mac. Al introducir las credenciales, el programa se atascará y aparecerá un error que pide al usuario que descargue el nuevo archivo de instalación desde el sitio web oficial del antivirus.

Para detectar el malware, sólo hay que tener un poco de cuidado. La mayoría de la gente ignora el error, descarga & instala el archivo de nuevo para obtener la herramienta de seguridad. Sin embargo, el software malicioso Calisto comenzará a trabajar en segundo plano.

¿Cómo investigar el troyano?

Hay dos escenarios

SIP habilitado

SIP deshabilitado

Veamos ambos escenarios:

SIP habilitado:

Calisto en un ordenador con SIP habilitado es raro. Con EI Capitan, se introdujo SIP (System Integrity Protection) y fue desarrollado para proteger los archivos importantes del sistema de ser modificados, independientemente de que un usuario tenga permisos de root. Calisto se originó en 2016 o quizás antes. Los desarrolladores no se tomaron la molestia de tener en cuenta la nueva tecnología de esa época. Bueno, la mayoria de los usuarios deshabilitan el SIP, nosotros aconsejamos fuertemente lo contrario. Si quieres inspeccionar la actividad de Calisto, puedes usar el registro de procesos hijo y el código descompilado.

La actividad de Calisto puede ser investigada usando su registro de procesos hijo y el código descompilado:

La captura de pantalla de arriba muestra el registro de comandos realizados por el troyano mientras está activo

La captura de pantalla de arriba muestra los comandos hardcoded dentro de Calisto

Al inspeccionar, puedes ver que el troyano utiliza un directorio oculto con el nombre . calisto para reunir:

Datos acumulados de la caja de credenciales por los hackers:

- Datos de almacenamiento del llavero

- Detalles relacionados con la conexión de red

- Datos como el historial, las cookies, los marcadores de Google Chrome.

- Si los hackers consiguen acceder a las credenciales de inicio de sesión, entonces pueden acceder a todas las demás contraseñas e información sensible de su Mac.

- La ventaja de SIP está habilitada, cuando el troyano intenta activarse y modificar los archivos del sistema de Mac, se produce un error. Esto detiene todo el proceso.

Cuando SIP está desactivado

Cuando SIP está desactivado, la inspección de Calisto es un poco difícil. Calisto, cuando se instala, comienza su funcionamiento y como SIP no está activo o disponible, el funcionamiento del malware no se interrumpe.

La acción realizada por Calisto cuando no se ve obstaculizada:

Copia en la carpeta System->Library->

- Lanza Calisto para que se inicie automáticamente

- Desinstala la imagen DMG

- Se adhiere a Accessibility

- Activa el acceso remoto a su sistema

- Envía los datos recogidos al servidor C& C.

Operación de implementación del malware

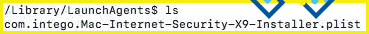

Después de instalarse en el Mac, se añade al inicio automáticamente. Se hace cuando Calisto crea un archivo .plist en un directorio: Library->LaunchAgents->Carpeta que enlaza con el malware:

La imagen DMG de Calisto se desmonta & también se desinstala mediante el siguiente comando:

Así que Calisto también se une a la Accesibilidad a través de cambiar el archivo TCC.db. Esta actividad no necesita la interacción del usuario.

- Tomar el acceso remoto del sistema del usuario es una de las características significativas de Calisto.

- Para hacer eso, permite las siguientes cosas:

- Inicio de sesión remoto

- Pantalla compartida

- Inicio de sesión remoto para todos

- Construye permisos de inicio de sesión remoto

- Cuenta de root privada en su macOS y asigna la contraseña identificada en el código del troyano.

Los comandos utilizados se mencionan a continuación

¿Cómo evitar que Calisto y sus análogos infecten su Mac?

Para evitar que Calisto afecte a su ordenador, tenga siempre en cuenta estas cosas:

- Mantenga su sistema operativo actualizado a la última versión.

- Active el SIP

- Instale siempre software de la App Store y de sitios web de confianza.

- Instale un software antivirus

De este modo, podrá identificar y detectar Calisto. También puede mantener su sistema alejado de la infección teniendo en cuenta algunas cosas.