En los mercados online, los estafadores son demasiado comunes, y Amazon no es una excepción. Y un fraude, en particular, la estafa de compra ilegal de Amazon, se está extendiendo…

El sistema operativo Windows anfitrión tiene un entorno seguro llamado Windows Sandbox. Aquí, usted no tiene que preocuparse por infectar su computadora con malware cuando usa scripts y programas no…

Usted no es el único que ha descubierto recientemente que necesita buscar un nuevo empleo. Hasta ahora, las únicas preocupaciones que tenían los solicitantes de empleo eran las impresiones del…

Millones de personas utilizan Opera, un navegador que ha existido desde el inicio de la Internet comercial, en ordenadores de escritorio y dispositivos móviles. Sin duda hay alternativas más seguras…

Todo el mundo tiene la fantasía de ganar la lotería, un concurso o un iPad, y los estafadores lo saben. Lo utilizan para robar el dinero y la información privada…

El defensor de Microsoftha sido noticia en seguridad con sus opciones de pago. El servicio VPN de Microsoft integrado en su navegador Edge acapara la cuota de mercado. Parece que…

Como la mayoría de nosotros utilizamos regularmente Internet, nos sentimos cómodos revelando mucha información. Los hackers quieren que nos descuidemos para poder robar nuestra información financiera o personal y utilizarla…

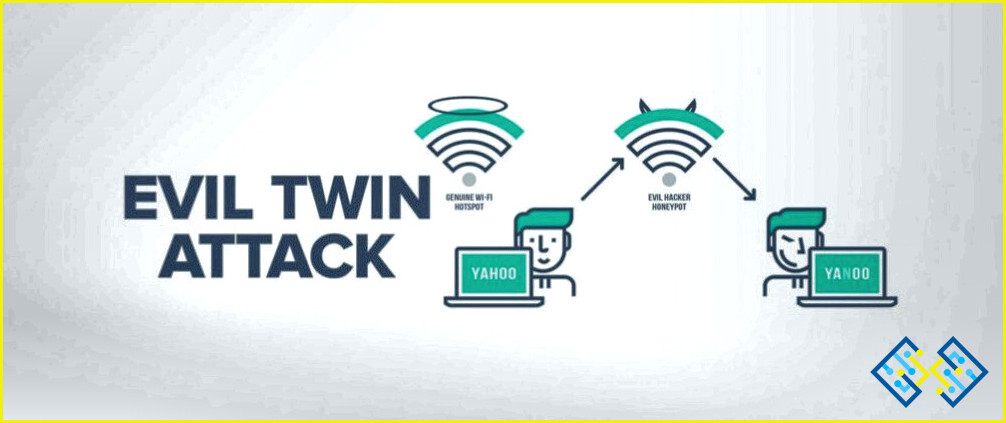

Cuando te unes a una red Wi-Fi falsa que imita una red genuina, se producen los ataques de gemelos malvados. Mientras estás vinculado a esta red gemela malvada, los atacantes…

Los niños están expuestos a Internet y a las diversas tecnologías que les permiten acceder a ella desde una edad temprana. A los padres les resulta más difícil seguir el…

McAfee vs. Norton: ¿Qué antivirus es mejor? La respuesta a esta pregunta dependerá de sus necesidades individuales como usuario de ordenador. McAfee y Norton son marcas de software antivirus muy…

Si está muy preocupado porla seguridad de los dispositivos y los datos, es posible que se pregunte cuál es elmejor software antiviruspara su empresa. Lo más probable es que se…

Una de las desventajas de Internet es que no se puede confiar en todo lo que se ve online. Los actores maliciosos utilizan Internet para satisfacer sus ganancias realizandoestafasy fraudes.…

Suredes socialescuenta se ve comprometida o tomada cuando usuarios no autorizados acceden a ella. Esto suele indicar que han obtenido tu contraseña, han entrado en tu cuenta y probablemente la…

LastPass es uno de los gestores de contraseñas más utilizados, con más de 33 millones de usuarios en todo el mundo. Tiene características increíbles que le permiten almacenar todas sus…

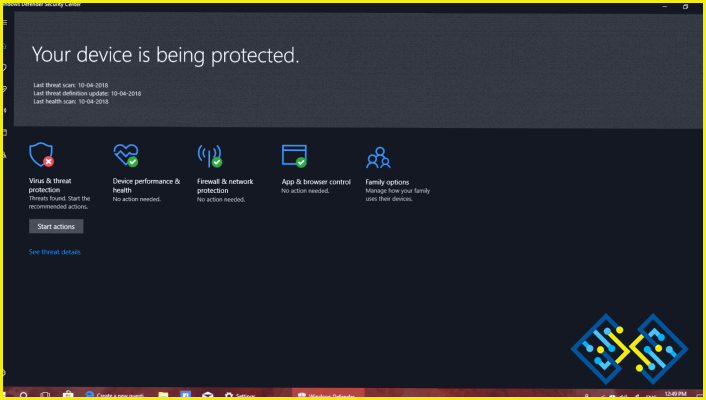

Windows Defender es su defensa integrada de Windows contra amenazas maliciosas. Escanea su PC en busca de malware, virus y otras amenazas de seguridad. A pesar de ser un antivirus…

Los analistas de Kaspersky concluyeron que el grupo Andariel está preparado para atacar a cualquier empresa en lugar de concentrarse en una sola industria. En junio, la Agencia de Ciberseguridad…

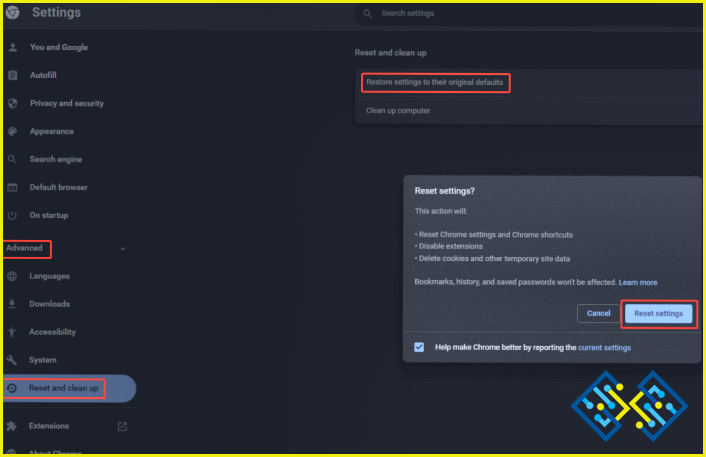

Aunque no lo creas, el malware desfuncionaliza todo tu dispositivo, y es uno de los mayores dolores de cabeza para deshacerse de él. Pero, por mucho que lo intentes, los…

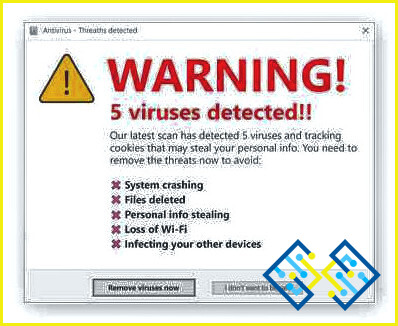

La palabra «scareware» se refiere a cualquier anuncio o mensaje que intenta aterrorizarle para que descargue o compre software innecesario. Emplea una técnica que busca asustarle y preocuparle y es…

El engaño de la alerta de seguridad de Windows Defender es uno de los fraudes más comunes de Internet que atrapan fácilmente a las personas. Ha habido varios casos en…

Sin duda, el uso de un programa antivirus es una de las mejores maneras de salvaguardar su ordenador, sus datos y su identidad en línea. Ofrece defensa contra los ataques…

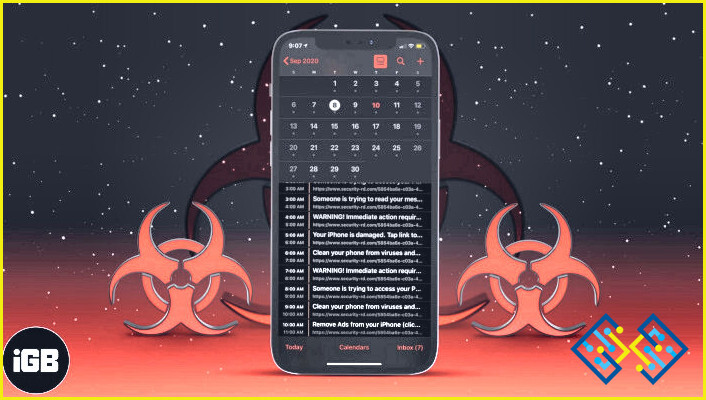

¡Si recibe constantemente notificaciones no deseadas, recordatorios de eventos y otras ventanas emergentes en su iPhone Calendar App! Le ayudará a eliminar el virus del Calendario en su iPhone con…

Kaspersky Los investigadores han descubierto el rootkit CosmicStrand en la Interfaz de Firmware Extensible Unificada o UEFI modificada. Este firmware malware se carga en su PC cuando se inicia y…

Todas las empresas necesitan una seguridad fiable contra los ciberataques, pero es crucial recordar que el software antivirus no es un salvador. La mayoría de los ataques a empresas se…

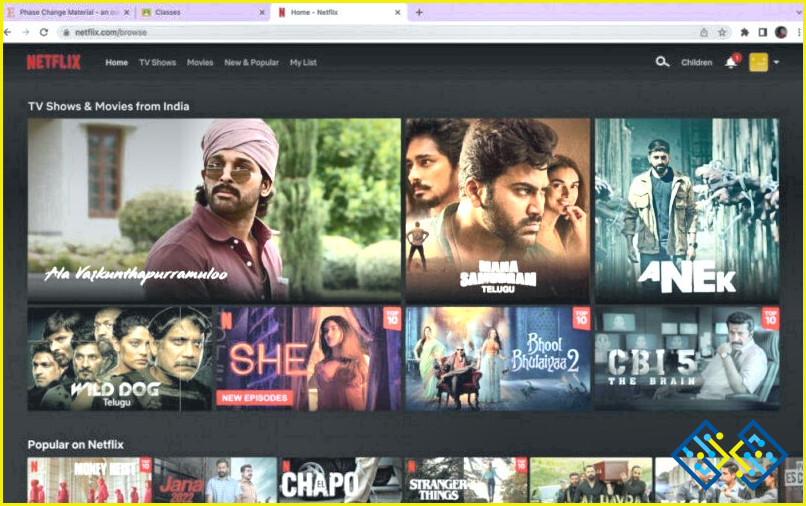

¿Tu cuenta de Netflix ha sido hackeada? Es probable que te hayan hackeado si te bloquean tu cuenta o ves actividades sospechosas. Los hackers están en todas partes, y son…

«El avance de la tecnología se basa en hacerla encajar de manera que no se note, para que forme parte de la vida cotidiana«. ~ Bill Gates. La tecnología se…

Un ciberdelito frecuente en las plataformas de redes sociales es la ingeniería social. Se trata de una estrategia en la que un actor malicioso ataca los perfiles de las redes…

El nuevo modo de bloqueo de Apple establece una barrera de datos defensiva para evitar el spyware. Pero, ¿qué importancia tiene esta función para usted? Y, ¿de qué se trata?…

La función principal de Microsoft Defender Application Guard, una máquina virtual en miniatura que se ejecuta en Hyper-V, es ejecutar Microsoft Edge en un contenedor separado. Los sitios web de…

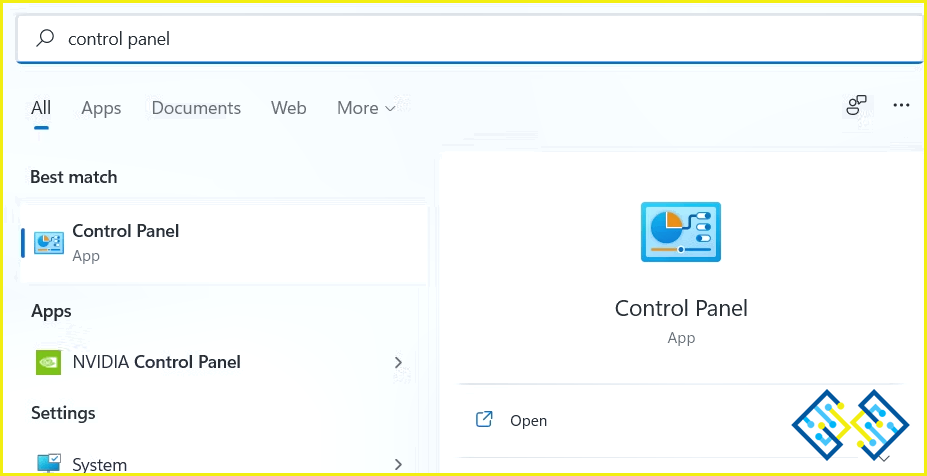

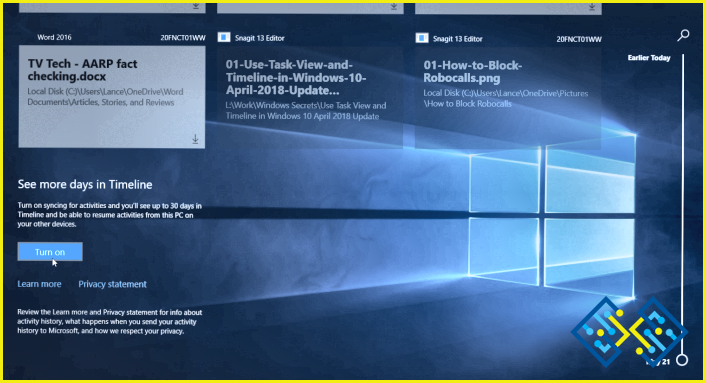

El historial de actividad es una de las funcionalidades más intrigantes para los usuarios. Probablemente sepas que Windows 10 captura y conserva todas tus actividades de forma local y en…