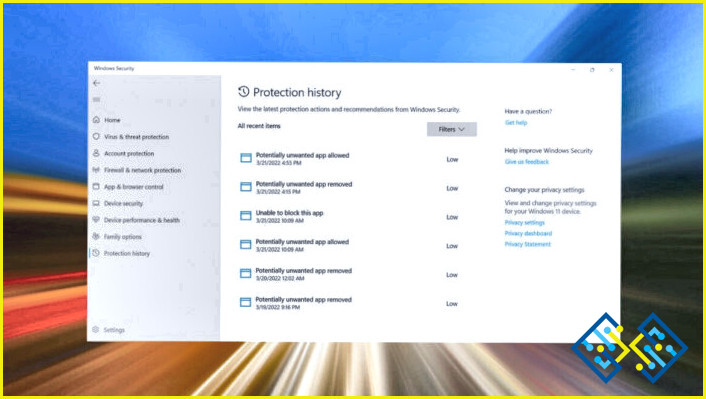

Su computadora con Windows viene con Windows Defender, la aplicación antivirus de Microsoft que protege contra amenazas y ataques de virus y malware. Mantiene un registro de sus escaneos y…

PnkBstrA.exe es un componente crucial del software llamado PunkBuster. Es una aplicación antitrampas dedicada a los videojuegos multijugador en línea. Es un componente fiable para detectar trampas si algún otro…

La protección antivirus es necesaria para todos los que utilizan frecuentemente Internet, sobre todo para el trabajo. Añade otro grado de seguridad entre su ordenador y el mundo de Internet…

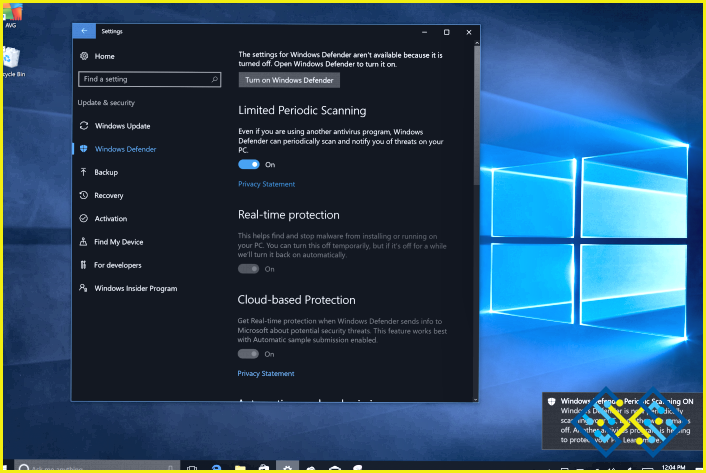

Es fundamental mantener su PC libre de peligros y malware. Microsoft ha añadido un módulo llamado «Análisis periódico limitado», que le permite utilizar Windows Defender como red de seguridad sin…

¿El Administrador de credenciales no funciona en Windows 11? ¿Atascado con el código de error 0x80070425 del administrador de credenciales en su dispositivo? Usted puede solucionar rápidamente este problema haciendo…

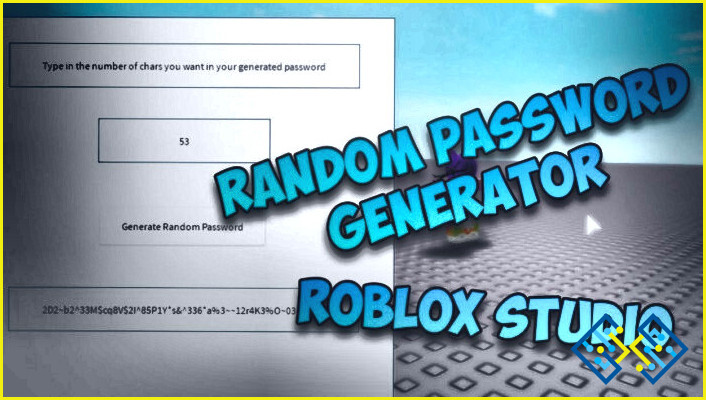

Las contraseñas son fundamentales en el mundo digitalizado de hoy. Añadir la contraseña correcta a cada aplicación y sistema es esencial. Si los dispositivos quedan desprotegidos sin contraseñas, los hackers…

Cualquier forma que permita a alguien, ya sean ciberdelincuentes, gobiernos, personal técnico, etc., controlar su dispositivo sin su conocimiento o permiso de forma remota se denomina puerta trasera. ¿Qué es…

Hacia 2012, Google dejó de ofrecer la G Suite gratuita, también conocida como Legacy Edition, a los nuevos clientes. Sin embargo, los que tenían una cuenta gratuita podían utilizar estos…

Se ha descubierto un nuevo exploit de día cero vinculado a la herramienta MSDT de Windows. MSDT son las siglas de Microsoft Support Diagnostic Tool, y este exploit permite a…

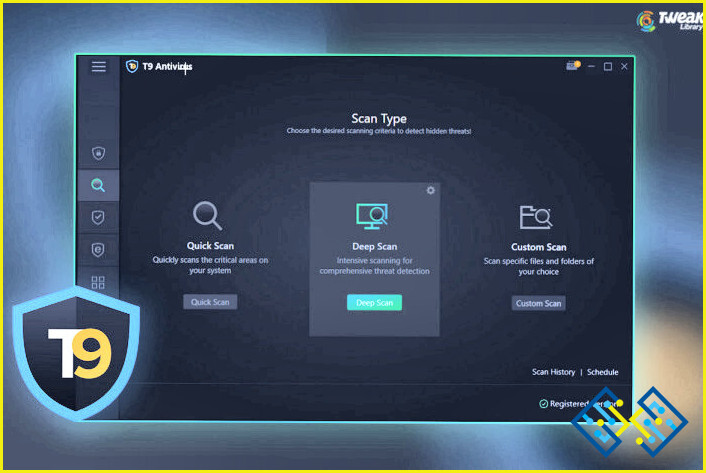

Revisión de T9 Antivirus: Resumen rápido de expertos T9 Antivirus, diseñado y desarrollado por Tweaking Technologies, es un software antivirus ligero para PC con Windows que tiene una interfaz moderna…

Mantener el ordenador y los datos que contiene a salvo es una tarea muy importante y crítica. Como los ciberdelitos están aumentando, la necesidad de tomarse en serio la seguridad…

Cada día, reconocemos que los ciberdelitos aumentan y el malware se hace más fuerte. Los hackers están encontrando nuevas formas de victimizar a los usuarios para obtener beneficios monetarios. Uno…

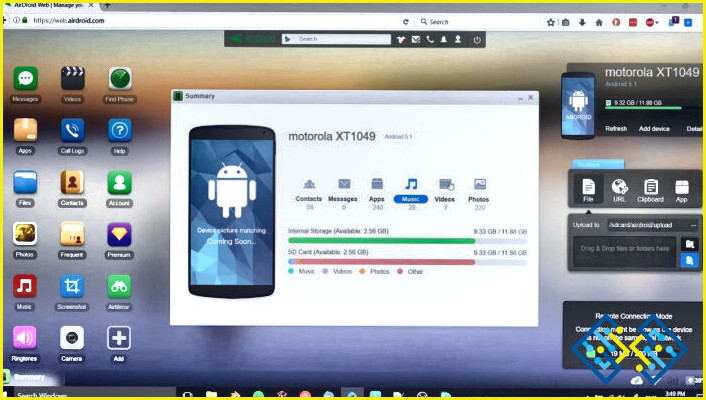

¿Qué haces cuando necesitas compartir archivos entre estos dispositivos? ¡Aquellos que necesitan compartir archivos entre su teléfono Android y el PC con frecuencia saben que el proceso involucrado es desalentador!…

Mantener su dispositivo seguro y mantener su privacidad debería ser una tarea importante para todos los usuarios de Mac. Sin embargo, apenas nos preocupamos por ello. Teniendo en cuenta todos…

Gracias a los sitios web de compras electrónicas, ahora todo el mercado está disponible al alcance de tu mano. Ahora tienes enormes opciones en cada categoría para elegir y decidir…

Hay una frágil línea de diferencia entre el spam y el correo electrónico fraudulento. Como consecuencia de ello, se ha desarrollado un estándar conocido como Sender Policy Framework (SPF). Este…

Aunque no es fácil romper la seguridad de Mac, varios programas de hackers furtivos pueden encontrar su camino en su ordenador a través de Internet. Muchas personas cofunden el malware…

Desde el mes pasado, cientos de usuarios de Nintendo han informado de que sus cuentas han sido hackeadas y accedidas desde lugares remotos. Más de 5.00.000 cuentas de Zoom están…

Lo amamos o lo odiamos, pero sin duda somos consumidores de esta veloz era de Internet. La tecnología se ha metido tanto en nuestros nervios que imaginar un solo día…

Algunas cosas son inevitables y están fuera de nuestro control, y lo mismo ocurre con los virus y el malware. No importa cuánto intentemos evitarlo, pero no puedes evitarlo. Y…

Cuando se trata de navegar por la red mundial, los navegadores web son espectaculares, sin lugar a dudas. Pero, ¿puede confiarles sus contraseñas porque esa es una de las características…

Desde que todo, desde las operaciones bancarias hasta las compras, se ha trasladado al móvil, su teléfono Android se ha convertido en una herramienta integral para ejecutar casi todas sus…

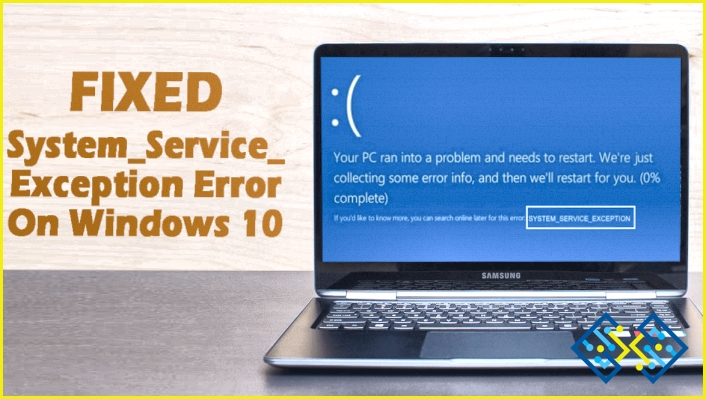

Siempre que instale nuevas versiones de Windows, se espera que tenga algunos problemas. ¡Sin embargo, usted tiene que lidiar con ciertos inesperados & errores molestos que podrían arruinar por completo…

¿Quieres escapar de Internet? ¿Te preguntas cómo borrar tus huellas digitales de todas partes? Bueno, recordar todo lo que has hecho en línea y eliminarlo es bastante difícil, pero no…

Si usted es cambiar de un iPhone a Android, es posible que te sientas un poco ansioso por perder todos los servicios de Apple. Aunque no puede habilitar todos los…